チェック・ポイント、Bybitハッキング事件で新たな暗号資産脅威に警鐘

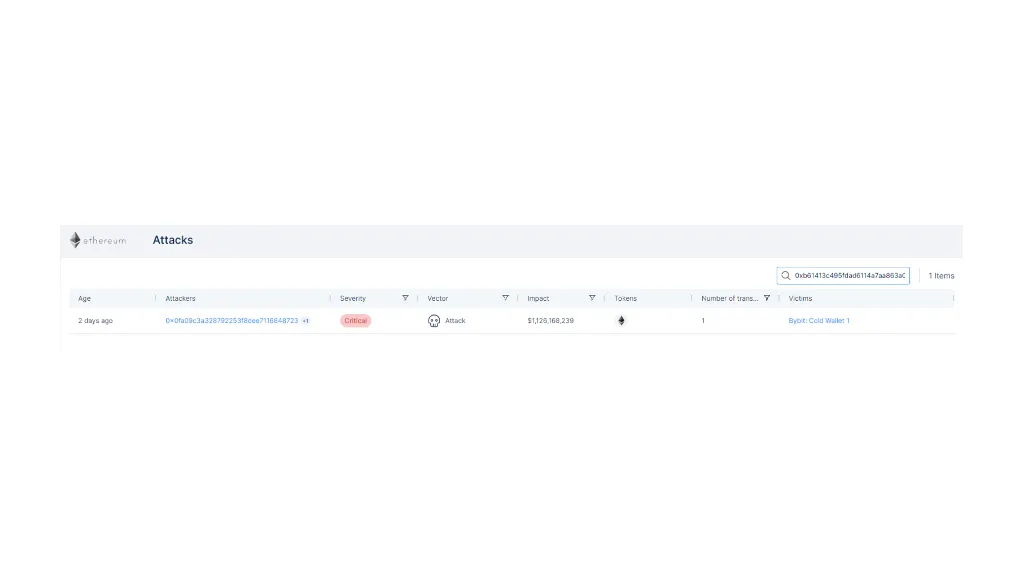

サイバーセキュリティ企業のチェック・ポイントは、暗号資産取引所Bybitがハッキング被害を受け、約15億ドル(約2230億円)相当のデジタル資産が盗まれたと発表した。攻撃者はオフラインのイーサリアムウォレットにアクセスし、主にイーサリアムトークンを盗み出した。

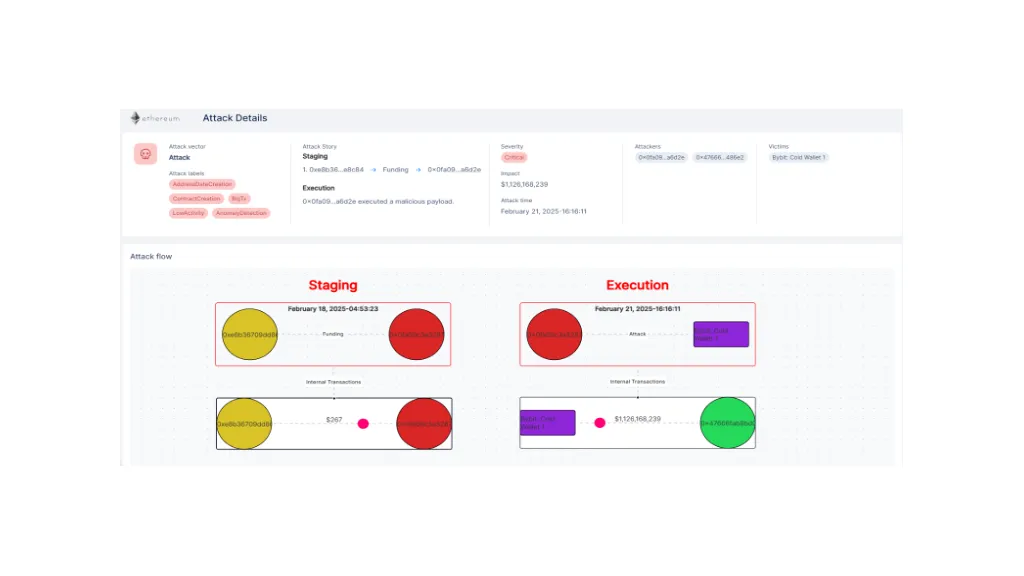

今回の攻撃は、ユーザーインターフェースの操作やソーシャルエンジニアリングといった高度な手法が用いられた。攻撃者はシステムの脆弱性だけでなく、ユーザーを巧みに欺き、大手機関のマルチシグネチャ(複数署名)による保護を突破した。チェック・ポイントの脅威インテリジェンス部門であるチェック・ポイント・リサーチ(CPR)は、昨年7月にもSafeプロトコルのexecTransaction関数を悪用する攻撃パターンを指摘しており、今回の事件はその延長線上にあると分析している。

これまで、複数の承認が必要なコールドウォレットは安全とされてきたが、今回の事件はその前提を覆すものである。署名者が欺かれたり侵害されたりすることで、マルチシグネチャのセキュリティが無効化される可能性が浮き彫りとなった。また、サプライチェーンやユーザーインターフェース操作による攻撃が高度化していることも明らかになった。

このような状況を受け、チェック・ポイントは企業に対し、包括的なセキュリティ対策の導入を推奨している。具体的には、エンドポイント脅威対策やメールセキュリティなどの従来型セキュリティ製品を統合し、マルウェアの感染拡大を防ぐことが重要である。さらに、リアルタイムでのトランザクション検査を行うことで、悪意のある活動を未然に防止する必要があるとしている。また、ゼロトラストセキュリティの導入も提唱しており、すべての署名者のデバイスを潜在的に侵害されているものとして扱い、専用のエアギャップ署名デバイスの使用や、第二の独立したチャネルを介したトランザクションの相互認証を義務付けるべきだとしている。

今回のBybitへのハッキング事件は、暗号資産セキュリティに関する従来の常識に疑問を投げかけている。技術的な防御が強固であっても、人的要因が最大の脆弱性となり得ることが示された。暗号通貨業界は、トランザクションの検証方法や、多層的かつ独立した検証プロセスの構築を再考する時期に来ている。今後は、人的な脆弱性や高度なマルウェアの脅威、ユーザーインターフェース操作攻撃も考慮に入れたセキュリティ対策が求められるとしている。

添付画像一覧